Schwachstelle Mensch

- Written by Mag. Angela Heissenberger

- font size decrease font size increase font size

Foto: iStock

Foto: iStock

Technische Schutzmaßnahmen können noch so ausgereift sein – wenn mit Daten, Geräten und Programmen sorglos umgegangen wird, nützen sie wenig. Viele Problemfälle entstehen nicht nur durch Angriffe von außen, sondern auch durch Mitarbeiterinnen und Mitarbeiter selbst.

Für IT-Sicherheit werden inzwischen enorme Summen aufgewendet. Zum einen wird Malware immer komplexer, schwieriger zu identifizieren und unschädlich zu machen; zum anderen bewirken kürzere Innovationszyklen bei Hard- und Softwarekomponenten, dass zwar stetig Sicherheitslücken geschlossen werden, gleichzeitig aber unzählige neue Schlupflöcher entstehen. Technische Lösungen für Prävention und Abwehr stehen deshalb beim Thema Cyber Security an erster Stelle.

Aus technischer Sicht durchaus nachvollziehbar: Technologien bieten mehr Angriffsflächen, die Angriffe werden immer ausgeklügelter. Das schwächste Glied in der IT ist jedoch der Mensch. Zielgerichtete Angriffe erfolgen fast immer über den »Faktor Mensch«, wie der Security-Anbieter Proofpoint in der gleichnamigen Studie aufzeigt. In der Analyse von Angriffsversuchen bei mehr als 6.000 Unternehmen weltweit wurde die direkte Kontaktaufnahme zu Nutzern als gefährlichste Schwachstelle identifiziert. »Cyberkriminelle finden immer wieder neue Wege, um unsere natürliche Neugierde, Hilfsbereitschaft oder unseren Zeitdruck ausnutzen, um uns zum Klicken zu bewegen«, sagt Werner Thalmeier, Senior Director Systems Engineering EMEA bei Proofpoint. »Unsere Untersuchungen belegen, dass es keine Alternative dazu gibt, Bedrohungen zu stoppen, bevor sie die Benutzer via E-Mail, Cloud-Anwendungen oder soziale Netzwerke erreichen.«

Die E-Mail ist nach wie vor der von Tätern bevorzugte Angriffsvektor. Als bester Köder bei Phishing-Attacken erwies sich ein Bezug zu Dropbox. 80 % der kriminellen Mails verteilten Ransomware und Banktrojaner. Auch die CEO-Fraud-Methode (auch Fake President Fraud) findet noch reichlich Nachahmer. Die Zahl betrügerischer E-Mails, die einen Bezug zu Rechtsberatung in der Betreffzeile aufwiesen, stieg im Jahresvergleich um 1.850 %. Ab September 2017 stieg infolge des Hypes um Krypto-Währungen der Datenverkehr um entsprechende Botnets um fast 90 % an.

Raffinierte Tricks

Die Vorgangsweise ist so simpel wie effektiv: Falsche Links in E-Mails oder täuschend echte Social-Media-Accounts laden zur Bestätigung ein – mit nur einem Klick findet die Schadsoftware Eingang ins Unternehmensnetzwerk. Im schlimmsten Fall sind alle Dateien zerstört, Kundendaten gestohlen oder die Täter verlangen hohe Lösegeldzahlungen in Form von Bitcoins, um die blockierten Rechner wieder freizukaufen.

Der raffinierteste Weg, um an Zugangsdaten zu kommen, ist jedoch die Manipulation von Mitarbeitern, die in gutem Glauben und teilweise unter Missachtung der Sicherheitsrichtlinien Passwörter und Interna des Unternehmens an Unbefugte weitergeben. Kriminelle erschleichen sich das Vertrauen über einen längeren Zeitraum, indem sie in vielen harmlosen Anrufen und E-Mails unter falschen Identitäten Insiderwissen sig-nalisieren oder über Smalltalk Gepflogenheiten des Unternehmens ausspionieren. Erst nach mehreren Wochen oder gar Monaten wird die Sache konkreter: Anweisungen für Zahlungen in unterschiedlicher Höhe erfolgen, immer unter dem Deckmantel der Verschwiegenheit – es handle sich um eine dringliche, äußerst diskret zu behandelnde Angelegenheit.

Anrufe von angeblichen Kollegen, Geschäftspartnern oder der Hausbank, die zur Überprüfung nach Kontodaten oder Codes fragen, sollten deshalb ein Alarmsignal höchster Stufe sein, das sofort alle Sicherheitsmechanismen in Gang setzt. Oftmals ist jedoch das Gegenteil der Fall: Der Vorfall wird totgeschwiegen.

Eine intransparente, repressive Unternehmenskultur, in der man keine Fehler machen darf und Weisungen nicht hinterfragt werden, ist der beste Nährboden für betrügerische Angriffe. Mitarbeiter trauen sich nicht, merkwürdige Vorgänge zu melden oder in der Chefetage um Rückbestätigung zu ersuchen, ob die Weisung des Geschäftsführers auch tatsächlich echt ist. Oftmals fühlen sie sich auch geschmeichelt, für ein »Geheimprojekt« zum kleinen Kreis der Wissenden zu gehören. Das österreichische Bundeskriminalamt warnte im Vorjahr vor einem breit angelegten CEO-Fraud: Internationale Ermittlungen wiesen darauf hin, dass bis zu 500 Unternehmen in Österreich ins Visier von Cyberkriminellen geraten waren.

Teure Lektion

Wie aus dem Lehrbuch mutet der Fake President Fraud an, der den oberösterreichischen Flugzeugkomponentenhersteller FACC unfreiwillig in die Schlagzeilen brachte. Die Betrüger hatten eine gefälschte E-Mail-Adresse des damaligen Vorstandschefs und Firmengründers Walter Stephan eingerichtet und vorgetäuscht, es handle sich um eine streng vertrauliche Transaktion für einen Firmenkauf. Zwischen Dezember 2015 und Mitte Jänner 2016 wurden in 18 Tranchen insgesamt rund 52 Millionen Euro auf Konten in der Slowakei, Hongkong, China und Taiwan überwiesen, lediglich ein Betrag von 10,8 Millionen Euro konnte gesperrt werden. Der Schriftverkehr umfasste 48 E-Mails. Die technische Infrastruktur war nicht durch Hacker oder Schadsoftware betroffen. Den Tätern spielte in die Hände, dass FACC aufgrund seiner chinesischen Eigentümer eine besonders verschlossene Unternehmenskultur aufwies. Der mehrheitlich mit Chinesen besetzte Aufsichtsrat setzte zunächst die Finanzvorständin Minfen Gu und wenig später CEO Walter Stephan ab – er habe seine Pflichten schwerwiegend verletzt.

Von einem Betrug mit ähnlicher Vorgangsweise war im August 2016 der deutsche Autozulieferer Leoni betroffen. Auch hier erfolgte kein Angriff auf die IT-Infrastruktur des Unternehmens. Mit gefälschten Dokumenten und Identitäten hatten sich Betrüger das Vertrauen von Mitarbeitern der rumänischen Tochterfirma erschlichen. Die Angreifer verfügten über detaillierte Insider-Informationen, die Zahlungsanforderungen waren von validen Vorlagen des deutschen Mutterkonzerns kaum zu unterscheiden. Rund 40 Millionen Euro landeten auf Konten in China und Hongkong, Leoni verzeichnete einen massiven Gewinneinbruch.

Unzureichendes Know-how

Besonders stark sind mittelständische Unternehmen von Cyberangegriffen betroffen. Während in Konzernen meist eine fundierte Sicherheitsarchitektur existiert, existieren in KMU oft nicht einmal ausreichende Firewalls und Virenscanner. Doch selbst wo diese technischen Minimallösungen vorhanden sind, mangelt es häufig am Bewusstsein der Mitarbeiterinnen und Mitarbeiter, die allzu sorglos mit Daten, Programmen und Rechnern umgehen. »Unterschätzt werden vor allem Bedrohungen, die nur schwer zu greifen sind«, bestätigt Samuel Brandstätter, CEO der avedos GRC GmbH. »Das Szenario, dass von außen versucht wird, an Unternehmensgeheimnisse zu kommen, ist real – man spürt oder sieht es aber nicht.«

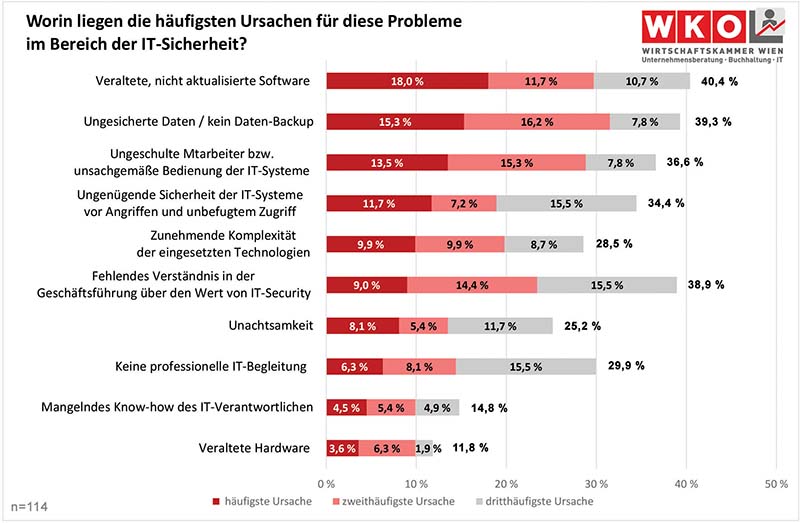

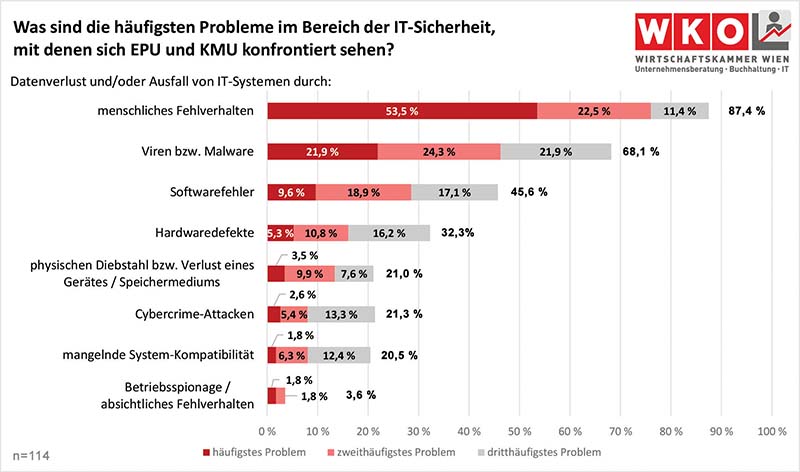

In einer Mitgliederumfrage der Fachgruppe für Unternehmensberatung, Buchhaltung und IT (UBIT) der Wirtschaftskammer Wien nannten die befragten IT-Dienstleister menschliches Fehlverhalten und mangelndes Verständnis im Umgang mit IT-Systemen als Hauptgründe für IT-Probleme ihrer KundInnen. »Daten zu sichern und die Software auf dem aktuellen Stand zu halten, sind elementare Maßnahmen für eine sichere IT. Das als Anwender nicht zu machen, ist ungefähr so, wie wenn man einen Motor nicht mit Öl schmiert. Ein Schaden ist dann nur eine Frage der Zeit«, verbildlicht IT-Berufsgruppensprecher Michael Schober, der die Kostenfrage angesichts eines möglichen finanziellen Schadens als Argument nicht gelten lässt: »Bei der IT zu sparen, ist eindeutig die falsche Strategie.«

Dennoch sind veraltete Software, ungesicherte Daten und fehlende Back-ups in vielen Betrieben Alltag. Oft existieren keinerlei Zutrittskontrollen, auch zu sensiblen Datensätzen haben praktisch alle Beschäftigten Zugang. Passwörter werden in Eigenregie gewählt und sind in der Regel viel zu schwach oder auf allen Rechnern identisch. »Bereits mit einfachen Maßnahmen könnten sich EPU und KMU viele Sorgen und Ärger ersparen. Mangelndes Bewusstsein und Verständnis im Umgang mit IT-Systemen erhöhen jedoch das Risiko von IT-Problemen«, so Martin Puaschitz, Obmann der Fachgruppe UBIT. Dazu kommt unsachgemäße Bedienung durch ungeschulte Anwender. So berichten IT-Dienstleister von einer Arztpraxis, in der eine Ordinationshilfe als Administratorin für 20 PCs fungierte. Präventive Maßnahmen werden generell vernachlässigt: Fast 79 % der Unternehmen wenden sich jedoch erst nach Eintritt eines Problemfalls an Experten.

Gefahren drohen auch durch mobile Geräte wie Laptops, Smartphones oder Tablets, die privat und beruflich verwendet werden und ein Umgehen der Sicherheitsmechanismen an der Schnittstelle zwischen Unternehmen und Internet ermöglichen. Jörg Asma, Cybersecurity-Leader bei PwC Europe, ortet zwei gegensätzlich gepolte Haltungen: »überhöhtes Risikoverständnis«, in dem Richtlinien so stark überinterpretiert werden, dass sie dem Business nicht mehr zweckdienlich sind, oder aber ein »kaum vorhandenes Risikoverständnis«, das einem resignativen oder unbekümmerten Gefühl folgt, frei nach dem Motto »Mir wird schon nichts passieren, und wenn doch, kann man eh nichts machen«.

Hundertprozentigen Schutz gibt es nicht, denn selbst gut ausgebildeten MitarbeiterInnen unterlaufen mitunter Fehler. IT-Fachkräfte müssen kontinuierlich geschult werden, um jederzeit auf dem aktuellen Stand der Technik zu sein. Die

T-Systems-Sicherheitsexperten empfehlen ein konsequentes Vier-Augen-Prinzip – beim Wechsel auf eine neue Software etwa hängt dann die Verantwortung nicht an der Leistung einer einzigen Person. Datenverluste und finanzielle Schäden können durch die zusätzliche Kontrolle minimiert werden.

Bewusstsein schärfen

»Sicherheit steht immer Benutzerfreundlichkeit entgegen. Aus diesem Grund ist Sicherheit relativ, denn das System muss zugleich für Nutzer einfach bedienbar sein«, sagt Helmut

Leopold, Head of Center for Digital Safety & Security am Austrian Institute of Technology (AIT). »Wenn ein zu geringes Bewusstsein des Bedrohungspotenzials und der möglichen Konsequenzen von Cyberattacken vorhanden ist, werden ein höherer Aufwand in der Bedienung oder höhere Kosten nicht akzeptiert.«

Zugleich gilt es, das Bewusstsein zu schärfen. IT-Sicherheit ist Chefsache und sollte alle Unternehmensbereiche umfassen, auch jene, die von Digitalisierung und Vernetzung bisher nicht betroffen waren. Welche Bedrohungen im Internet lauern, muss aber allen Mitarbeiterinnen und Mitarbeitern klar sein. Klare Verhaltensregeln und Sicherheitsstandards tragen wesentlich dazu bei, die Risiken zu senken. Laut der diesjährigen KPMG-Studie »Cyber Security in Österreich« betrachten allerdings 70 % der Führungskräfte IT-Sicherheit eher als technische Angelegenheit. Angriffe, die sich die Gutgläubigkeit und Neugierde der MitarbeiterInnen zunutze machen, sind somit wohl weiterhin höchst effizient.