Gebuchtes Hacking

- Written by Karin Legat

- font size decrease font size increase font size

Foto: SEC Consult

Foto: SEC Consult

Schadsoftware auf Wunsch einschleusen, das ist Penetration Testing.In Systemen werden damit Sicherheitsschwachstellen aufgezeigt.

Ein Blick zurück in die Welt des Schwarzweißfernsehens. In Western hatten die Guten stets helle Hüte auf, die Bösen die schwarzen. Daraus leiten sich die Begriffe White und Black Hat Hacking ab. »Meine Mitarbeiter stehen alle auf der guten Seite, sind daher White Hat Hacker«, lacht Markus Robin, General Manager von SEC Consult. Sein Unternehmen ist führender Berater in den Bereichen Cyber- und Applikationssicherheit, vertreten in Europa, Asien sowie Nordamerika, und bietet Penetration Tests seit 2002 an. »Unternehmen sind deutlich offener geworden. Die Nachfrage nach Sicherheitstests steigt. Vor 15 Jahren mussten wir noch überzeugen, heute verlangen Kunden von sich aus danach.« Damals musste der Vorgang auch von Grund auf erklärt werden. Meist sind Interessenten heute bereits vorinformiert, wissen, dass Penetration Testing eine wirkungsvolle Vorgehensweise ist, um ein sicheres IT-Umfeld zu schaffen.

Hacken auf Auftrag

Bild oben: Markus Robin, SEC Consult: »Viele Unternehmen meinen, sie können selbst für ausreichend Sicherheit sorgen und übersehen, dass sie längst gehackt worden sind.«

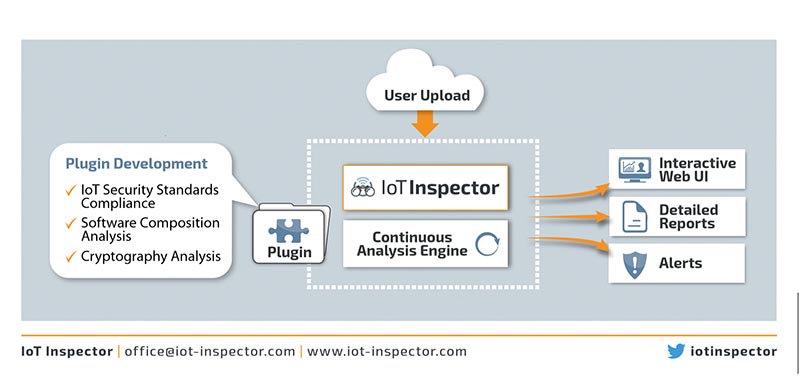

Ein Penetration Test ist der Versuch, mit denselben Tools wie ein Hacker in ein IT-System einzudringen und Sicherheitsschwachstellen in Webanwendungen oder beispielsweise Backoffice-Systemen zu identifizieren. Software wird eingeschleust, wodurch geschützte Daten ausgelesen und genutzt werden können. Diese Daten sind entweder selbst wertvoll oder dienen dazu, weitere Systeme zu infiltrieren und zu übernehmen. Bei SEC Consult heißt das Tool für die automatisierte Sicherheitsanalyse IoT Inspector. Damit wird eine große Bandbreite an vernetzten Geräten wie auch IP-Kameras, Router sowie Drucker abgedeckt. Unternehmen können die Firmware von IoT-Devices selbst auf Schwachstellen überprüfen. Dazu braucht es drei Schritte: Firmware hochladen, IoT Inspector analysieren lassen, Report checken.

Grundlage für wirkungsvolles Testing ist Vertrauen, für Robin eines der wertvollsten Güter. Wenn Sicherheit getestet wird, verlangt die Vorgangsweise Seriosität. Hier trennt sich für den Geschäftsführer die Spreu vom Weizen. Man müsse als Schuster mit guten Schuhen wahrgenommen werden. »Wir investieren selbst viel in Sicherheit. Bei Mitarbeitern sind etwa Backgroundchecks Standard.« SEC Consult ist ISO-27001- und CREST-zertifiziert, ebenso Mitglied bei Open Web Application Security Project (OWASP).

Bedarf für White Hacking

»Sicherheit ist wie ein Radrennen. Es ist stark gesplittet«, vergleicht Robin. Es gebe eine Spitzengruppe, aber auch viele Nachzügler. Viele meinen, sie können für ihre Sicherheit noch selbst sorgen, übersehen dabei, dass sie schon gehackt wurden. Hacker haben in der Regel kein Interesse wahrgenommen zu werden, Ausnahme: Ransomware. IT-Sicherheit wird von Kunden oft nicht ausreichend geschätzt, nur als Kostenfaktor gesehen. Als Treiber für ein sensibleres Bewusstsein sieht Robin die Datenschutz-Grundverordnung, die auf IT-Sicherheit Bezug nimmt. Hilfreich wäre, würden Hersteller und Serviceanbieter bei jedem ihrer Produkte bereits Sicherheitstests vornehmen. Das wird als Teil der Qualitätssicherheit bereits geboten. In den letzten zehn Jahren hat es sich stark verbreitert, aber es ist laut den Experten noch immer nicht ausreichend. Im IT-Umfeld besteht noch sehr viel Nachholbedarf. Stichwort NIS-Richtlinie: Da ist Österreich noch säumig, das Gesetz befindet sich erst in Begutachtung.

Sicherheitsweg

Bild oben: Der IoT Inspector ist die automatisierte Sicherheitsanalyse für IoT-Firmware von SEC Consult. Plugins erkennen Schwachstellen und nutzen dabei zusätzlich auch Datenquellen wie die IoT-Suchmaschinen Shodan und die National Vulnerability Database von NIST.

Kosten und Zeitrahmen der Penetration Tests entscheiden sich danach, wie groß die IP Range des Kunden ist. »Bei einem Gebäude muss ich wissen, wie viele Fenster als potenzielle Einstiegspunkte für Angreifer es gibt und wie komplex diese sind«, zieht Robin den Vergleich mit dem Bauwesen. Als Mindestsumme nennt er 8.000 Euro, darunter würden Sicherheitstest wenig Sinn machen. Zwei bis drei Wochen müssen für die Tests in der kleinsten Konfektionsgröße veranschlagt werden. »Der aktive Test selbst läuft mindestens eine Woche. Dazu kommen Vor- und Nachabstimmung mit dem Kunden, das heißt Auflistung der Schwachstellen, Erklärung, Vorschläge zur proaktiven Verbesserung des Sicherheitskonzepts.« SEC Consult empfiehlt einen zweiten Test ähnlich einer Nachsorgeuntersuchung. Sicherheitsschwachstellen gibt es genügend, diese würden sich aber nicht wesentlich ändern. Injections bleiben laut OWASP die größte Gruppe.

Thema der letzten Jahre waren vor allem Penetration Tests für IoT-Devices, die die gesamte IT-Umgebung immer stärker durchdrungen haben. »Viele Geschäftsprozesse sind heute nicht mehr ausschließlich im Internet, sondern werden auf Geräte ausgelagert. Das bedeutet eine Schwerpunktveränderung im Testing.«

Methoden:

Bei einem »Blackbox Penetration Test« agiert der Sicherheitsexperte ohne Informationen zum System. Das Gegenteil: der »White Box Penetration Test«, bei dem ausführliche Informationen zum Testobjekt zur Verfügung stehen. »Damit es nicht zu einfach wird, gibt es auch die Grey Box«, erklärt Markus Robin. Die Tests selbst erfolgen in unterschiedlichen Detailierungsstufen bis runter zum Source Code.